| · | 10.06 | Выпуск AROS One 2.5, дистрибутива ОС AROS, совместимой с AmigaOS (27 +8) |

|

Опубликован выпуск проекта AROS One 2.5, развивающего дистрибутив операционной системы AROS, позволяющий запустить на своей системе десктоп-окружение в стиле AmigaOS. Для установки на системах x86 подготовлены iso-образ и загрузочное окружение для записи на USB-накопитель. Операционная система AROS развивается с 1995 года и распространяется под открытой лицензией AROS Public License, основанной на Mozilla Public License 1.1.

Проект AROS совместим с AmigaOS 3.1 на уровне API, предоставляет возможность запуска приложений, созданных для AmigaOS (после перекомпиляции для AROS), предоставляет стек TCP/IP, звуковую подсистему и инструментарий для разработки графических приложений. AROS также предлагает графический интерфейс пользователя в стиле AmigaOS и развивает дополнительную функциональность, расширяющую возможности AmigaOS. AROS One представляет собой готовый для запуска на современном оборудовании дистрибутив, включающий кастомизированную операционную систему AROS и набор различных пользовательских приложений. Среди изменений в новой версии:

| ||

|

Обсуждение (27 +8) |

Тип: Программы |

| ||

| · | 10.06 | Компания Mozilla начала блокировать доступ из РФ к дополнениям для обхода блокировок (36 –20) |

|

Пользователи Firefox столкнулись с невозможностью загрузить из каталога addons.mozilla.org (AMO) дополнения, позволяющие обойти блокировки Роскомнадзора. На страницах четырёх популярных дополнений, обеспечивавших обход блокировок, при попытке открытия из РФ теперь показывается страница с информацией о запрете доступа к странице из региона пользователя. Разработчик одного из заблокированных дополнений попросил представителей Mozilla назвать причину блокировки, при том, что формально дополнение не нарушает никаких правил каталога AMO. Представители Mozilla пока не указали причин блокировки, но, вероятно, они сделали это после получения требований от Роскомнадзора.

При этом блокировки дополнений, нарушающих законы отдельных стран, не новы, например, в 2022 году Mozilla заблокировала доступ к дополнениям uBlock Origin, AdGuard, AdNauseam и AdBlock из Китая, что было сделано после возникновения угрозы блокировки всего каталога addons.mozilla.org в Китае. Примечательно, что подобные блокировки явно расходятся с принципами, определёнными в манифесте Mozilla, а также идут в разрез с общей политикой компании, в соответствии с которой два года назад сервисы Yandex и Mail.ru были удалены из списка доступных поисковых систем с указанием в качестве мотива преобладания в поисковой выдаче материалов, отражающих предвзятую точку зрения. Заблокированные для РФ дополнения не могут быть названы в новости из-за действующего с 1 марта запрета на популяризацию средств обхода блокировок. Первое дополнение нацелено на общий обход ограничений, действующих в России, Украине, Беларуси, Казахстане, Кыргызстане, Узбекистане и других странах. Второе дополнение специально рассчитано на обход блокировок из Единого реестра запрещённых сайтов РФ, при этом не проксируя остальные ресурсы. Третье дополнение обеспечивает работу VPN-сервиса, не осуществляющего блокировку по спискам Роскомнадзора для пользователей из РФ. Четвёртое дополнение выборочно включает использование прокси для сайтов, заблокированных Роскомнадзором.

| ||

|

Обсуждение (36 –20) |

Тип: Тема для размышления |

| ||

| · | 10.06 | Доступен язык программирования Perl 5.40.0 (66 +13) |

|

После 11 месяцев разработки опубликован релиз новой стабильной ветки языка программирования Perl - 5.40. При подготовке нового выпуска было изменено около 160 тыс. строк кода (без документации и автоматически сгенерированного кода - 110 тысяч), изменения затронули 1500 файлов, в разработке приняли участие 75 разработчиков.

Ветка 5.40 выпущена в соответствии с утверждённым одиннадцать лет назад фиксированным графиком разработки, подразумевающим выпуск новых стабильных веток раз в год и корректирующих релизов - раз в три месяца. Примерно через месяц планируется выпустить первый корректирующий релиз Perl 5.40.1, в котором будут исправлены наиболее значительные ошибки, выявленные в процессе внедрения Perl 5.40.0. Одновременно с выходом Perl 5.40 прекращена поддержка ветки 5.36, для которой обновления могут быть выпущены в будущем только в случае выявления критических проблем с безопасностью. 20 июня начнётся процесс разработки экспериментальной ветки 5.41, на базе которой в мае или июне 2025 года будет сформирован стабильный релиз Perl 5.42, если не будет принято решение перейти к нумерации 7.x. Ключевые изменения:

| ||

|

Обсуждение (66 +13) |

Тип: Программы |

| ||

| · | 10.06 | Выпуск дистрибутива Parrot 6.1 с подборкой программ для проверки безопасности (24 +4) |

|

Доступен релиз дистрибутива Parrot 6.1, основанный на пакетной базе Debian 12 и включающий подборку инструментов для проверки защищённости систем, проведения криминалистического анализа и обратного инжиниринга. Для загрузки предложены несколько iso-образов с окружением MATE, предназначенные для повседневного использования, тестирования безопасности, установки на платах Raspberry Pi и создания специализированных установок, например, для применения в облачных окружениях. Дополнительно поставляются готовые для запуска образы виртуальных машин, собранные для архитектур amd64 и Apple Silicon (M1 и M2).

Дистрибутив Parrot позиционируется как переносная лаборатория с окружением для экспертов по безопасности и криминалистов, основное внимание в которой уделяется средствам для проверки облачных систем и устройств интернета-вещей. В состав также включены криптографические инструменты и программы обеспечения защищённого выхода в сеть, в том числе предлагаются TOR, I2P, anonsurf, gpg, tccf (Two Cents Cryptography Frontend), zulucrypt, veracrypt, truecrypt и luks. В новом выпуске:

| ||

|

Обсуждение (24 +4) |

Тип: Программы |

| ||

| · | 10.06 | Релиз T2 SDE 24.6, платформы для создания дистрибутивов (47 +9) |

|

Опубликован релиз мета-дистрибутива T2 SDE 24.6, предоставляющего окружение для формирования собственных дистрибутивов, кросс-компиляции и поддержания версий пакетов в актуальном состоянии. Изначально платформа сосредоточена на создании сборок на базе ядра Linux, но отдельно развиваются прототипы, позволяющие собирать пакеты для различных ОС, включая macOS, Haiku и BSD-системы. В планах поддержка создания окружений на основе других ядер, например, на базе L4, Fuchsia и RedoxOS, и возможность формирования сборок на базе Android (AOSP). Из популярных дистрибутивов, построенных на базе системы T2, можно отметить Puppy Linux. Проектом предоставляются базовые загрузочные iso-образы с минимальным графическим окружением в вариантах с библиотеками Musl, uClibc и Glibc. Для сборки доступны более 5000 пакетов.

В T2 обеспечивается поддержка 25 аппаратных архитектур: Alpha, Arc, ARM(64), Avr32, HPPA(64), IA64, Loongarch64, M68k, Microblaze, MIPS(64), Nios2, OpenRISC, PowerPC(64), RISCV(64), s390x, SPARC(64), SuperH, i486, i686, x86-64 и x32. Платформой поддерживаются как новейшие встраиваемые системы, так и устаревшее оборудование, например, продолжается поддержка приставки Sony PS3 и рабочих станций SGI, Sun и HP. Для некоторых архитектур предоставляется возможность работы в окружениях с 512 МБ ОЗУ. Готовые сборки с графическим окружением на базе GNOME и Wayland сформированы для архитектур x86_64, i686, ARM64, PPC64, IA-64 и RISCV-64. Среди изменений в новой версии:

| ||

|

Обсуждение (47 +9) |

Тип: Программы |

| ||

| · | 09.06 | Оценка числа разработчиков на различных языках программирования (265 +17) |

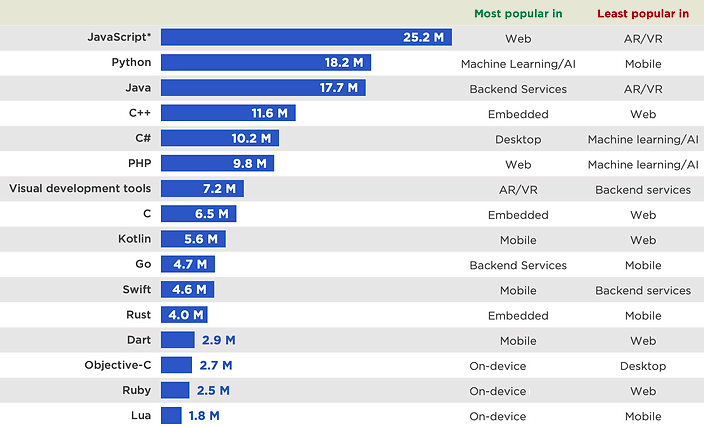

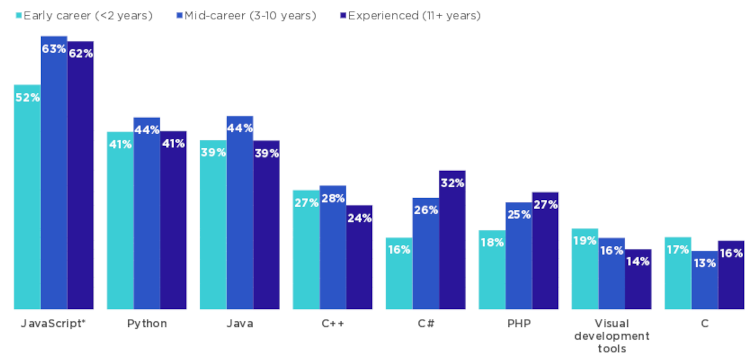

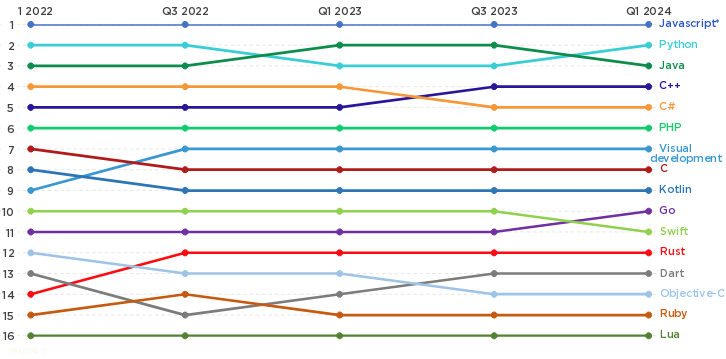

Компания SlashData, специализирующаяся на проведении опросов разработчиков, опубликовала отчёт с результатами оценки востребованности языков программирования и прогнозирования размеров сообществ, связанных с языками программирования. Предполагается, что наиболее крупное сообщество, насчитывающее 25.2 млн участников, сформировалось вокруг языка JavaScript. На втором месте (18.2 млн) - сообщество, использующее язык Python, на третьем (17.7 млн) - Java. Язык C++ занимает четвёртое место (11.6 млн), а C - восьмое (6.5 млн).

Сообщество разработчиков на языке Rust оценено в 4 млн разработчиков, при этом данное сообщество признано наиболее быстрорастущим - за последний год число участников в нём выросло на 30%, а за два года удвоилось (в 1 квартале 2022 года размер сообщества для языка Rust был оценён в 2 млн разработчиков). В качестве одной из возможных причин роста упоминается пылкий энтузиазм участников сообщества, которые активно проповедуют сильные стороны Rust, такие как средства для безопасной работы с памятью и возможности по созданию высокопроизводительных приложений. Заметный рост отмечается и в сообществе JavaScript, размер которого за год увеличился на 17%, что в абсолютных показателях соответствует 4 млн разработчиков. При этом отмеченный темп роста примерно соответствует общему увеличению числа разработчиков в мире. Интересно также то, что при опросе разработчики с опытом менее трёх лет в меньшем числе случаев отмечали язык JavaScript, чем разработчики с опытом от трёх лет. Подобное объясняется тем, что часто опытные разработчики добавляют JavaScript в список используемых языков так как им время от времени приходится с ним сталкиваться, а не из-за того, что у них он является первичным языком для разработки. Похожее расхождение также наблюдается для языков C# и PHP, но в данном случае оно объясняется потерей спроса среди новых разработчиков (данные языки держатся за счёт старых разработчиков и проектов).  Продолжается рост популярности языка Python, который по сравнению с прошлым годом поднялся на второе место, вытеснив на третье место сообщество разработчиков на языке Java. За год сообщество Python выросло на 2.1 млн разработчиков (рост 13%), в то время как сообщество Java увеличилось на 1.2 млн разработчиков (рост 7%). Ещё одним растущим сообществом называется сообщество Go, которое с 1 квартала 2022 года увеличилось с 3 до 4.7 млн разработчиков. Рост сообщества Go за два года составил 55%, но за последний год снизился до 10%. При этом роста Go оказалось достаточно для того, чтобы сместить с 10 места в рейтинге язык Swift. Наиболее заметный спад популярности затрагивает язык Objective-C, число разработчиков на котором за последние два года держится на отметке примерно 2.5 млн. За два года Objective-C опустился в рейтинге с 12 на 14 место, уступив 12 и 13 места языкам Rust и Dart.  Данные о размерах сообществ экстраполированы путём использования данных о языках программирования, полученных в результате опроса более 10 тысяч разработчиков из 135 стран, и расчётов, показывающих что в мире насчитывается около 43 млн активных разработчиков.

| ||

|

Обсуждение (265 +17) |

Тип: К сведению |

| ||

| · | 08.06 | Анализ распространённости дистрибутивов Linux в корпоративных сетях (236 +15) |

|

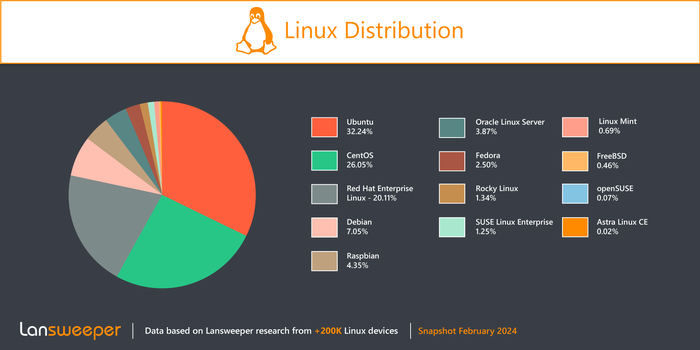

Компания Lansweeper в преддверии окончания цикла сопровождения CentOS 7, который истекает 30 июня, проанализировала дистрибутивы, используемые на 200 тысячах просканированных Linux-систем (как именно выбирались системы для проверки не уточняется, вероятно, статистика собрана по системам в сетях корпоративных клиентов, использующих платформу инвентаризации Lansweeper). Наиболее популярным дистрибутивом стал Ubuntu, доля которого составила 32.24%. На втором месте оказался CentOS - 26.05%, а на третьем Red Hat Enterprise Linux - 20.11%. Доля Debian оказалась 7.05%, а Fedora Linux - 2.5%.

Достаточно большой процент присутствия оказался у дистрибутива Raspbian (4.35%), используемого на платах Raspberry Pi. Rocky Linux использовался на 1.34% систем, а Oracle Linux - на 3.87%. Доля SUSE Linux Enterprise составила 1.25%, а openSUSE - 0.07%. Linux Mint оказался установлен на 0.69% систем, а Astra Linux - 0.02%. Несмотря на то, что исследование было ориентировано на Linux в статистике также оказалась ОС FreeBSD (0.46%).

| ||

|

Обсуждение (236 +15) |

Тип: К сведению |

| ||

| · | 08.06 | Для включения в Mesa передан начальный код для поддержки ОС Fuchsia (58 +8) |

|

Сотрудники Google предложили для включения в состав Mesa код с реализацией начальной поддержки сборки в операционной системе Fuchsia. Изменения пока затрагивают только вспомогательные библиотеки Mesa (src/util). Например, поддержка Fuchsia добавлена в функции работы со временем, динамической загрузки библитек, определения операционной системы и работы с потоками.

Компоненты Mesa используются в Fuchsia в развиваемом в Google форке lavapipe (lvp), программного растеризатора для API Vulkan, а также в генераторе кода gfxstream (Graphics Streaming Kit), применяемом для перенаправления вызовов к графическим API при виртуализации API Vulkan. Компания Google намерена постепенно передать в основной состав Mesa накопившиеся изменения для упрощения сопровождения ответвления, а со временем добиться включения в Mesa исходного кода Vulkan-драйвера gfxstream, который может применяться для доступа к API Vulkan из гостевых систем на базе Linux, Android и Fuchsia.

| ||

|

Обсуждение (58 +8) |

Тип: К сведению |

| ||

| · | 08.06 | Уязвимости в проприетарных драйверах NVIDIA (37 +10) |

Компания NVIDIA раскрыла сведения о серии уязвимостей в проприетарных драйверах к GPU и VGPU, которые устранены в недавно выпущенных обновлениях 550.90.07, 535.183.01 и 470.256.02.

| ||

|

Обсуждение (37 +10) |

Тип: Программы |

| ||

| · | 08.06 | В Fedora 41 предложено перевести инсталлятор на Wayland и удалить X11-пакеты из сборок с GNOME (179 +1) |

|

В выпуске Fedora 41 предложено перевести инсталлятор Anaconda на использование протокола Wayland. В настоящее время Anaconda использует протокол X11, что не позволяет избавиться в установочных носителях от зависимостей, обеспечивающих поддержку X11. Так как миграция Anaconda на Wayland не является тривиальной задачей, предполагается, что изменение повлияет на возможности инсталлятора.

Например, потребуется переработать процесс удалённой установки, который сейчас базируется на VNC-клиенте TigerVNC, завязанном на X11. Вместо TigerVNC предлагается использовать приложение grd (Gnome Remote Desktop) на основе протокола RDP. Вторым заметным изменением станет переработка процессов управления клавиатурой и переключения раскладок. В настоящее время в Anaconda для настройки раскладки клавиатуры применяется библиотека libXklavier, поддержка которой будет прекращена в GNOME Shell, а пакет libxklavier намерены удалить из Fedora. Из-за привязки к libXklavier в инсталляторе, используемом в Live-сборах на базе Wayland, отключена возможность переключения раскладок клавиатуры. Так как в Wayland не предоставляется универсальный механизм управления клавиатурой, решено вместо libXklavier для изменения раскладок задействовать сервис systemd-localed, обращаясь к нему через D-Bus. Помимо миграции инсталлятора на Wayland одновременно предложено полностью прекратить поставку связанных с X11 пакетов GNOME в сборках Fedora Workstation. Подобные пакеты планируют оставить в репозитории, но больше не включать в состав установочных и Live-носителей, построенных на базе GNOME. Предложения пока не утверждены комитетом FESCo (Fedora Engineering Steering Committee), отвечающим за техническую часть разработки дистрибутива Fedora. При этом ранее комитет уже утвердил удаление из базовой поставки Fedora 41 сеанса X11 для GNOME. Основной причиной прекращения поддержки X11 в Fedora является перевод X.Org-сервера в RHEL 9 в категорию устаревших и решение полностью удалить его в будущем значительном выпуске RHEL 10. Среди факторов, способствующих оставлению только поддержки Wayland, также упоминается появление поддержки Wayland в проприетарных драйверах NVIDIA и выполненная в Fedora 36 замена драйверов fbdev на драйвер simpledrm, корректно работающий с Wayland. Прекращение поддержки сеанса с X11 существенно снизит трудозатраты на сопровождение и высвободит ресурсы, которые можно будет направить на улучшения качества работы современного графического стека.

| ||

|

Обсуждение (179 +1) |

Тип: Программы |

| ||

| · | 08.06 | В KDE повышена эффективность кэширования и включено ускорение отрисовки курсора на системах с GPU Intel (75 +20) |

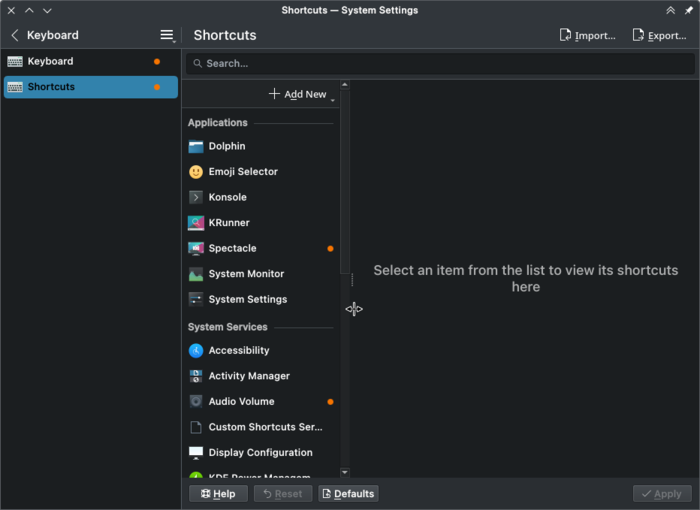

Нейт Грэм (Nate Graham), разработчик, занимающийся контролем качества в проекте KDE, опубликовал очередной отчёт о разработке KDE. Среди наиболее заметных изменений:

Дополнительно можно отметить выпуск платформы KDE Frameworks 6.3.0, предоставляющей реструктуризованный и портированный на Qt 6 базовый набор библиотек и runtime-компонентов, лежащих в основе KDE. Фреймворк включает в себя 72 библиотеки, часть которых может работать в качестве самодостаточных надстроек над Qt, а часть формируют программный стек KDE. Выпуск cформирован в соответствии с инициативой по предсказуемому ежемесячному формированию обновлений KDE Frameworks. В новой версии в основном устранены ошибки и недоработки.

| ||

|

Обсуждение (75 +20) |

Тип: Обобщение |

| ||

| · | 07.06 | Выпуск платёжной системы GNU Taler 0.11, развиваемой проектом GNU (101 +19) |

|

Проект GNU представил выпуск свободной системы электронных платежей GNU Taler 0.11, предоставляющей анонимность покупателям, но сохраняющей возможность идентификации продавцов для обеспечения прозрачности предоставления налоговой отчётности. Система не позволяет отследить информацию о том, куда пользователь тратит деньги, но предоставляет средства для отслеживания поступления средств (отправитель остаётся анонимным), что решает свойственные BitCoin проблемы с налоговым аудитом. Код написан на Python и распространяется под лицензиями AGPLv3 и LGPLv3.

GNU Taler не создаёт собственную криптовалюту, а работает с уже существующими валютами, в том числе с долларами, евро и биткоинами. Поддержку новых валют можно обеспечить через создание банка, который выступает финансовым гарантом. Бизнес-модель GNU Taler основана на выполнении операций обмена - деньги из традиционных систем совершения платежей, таких как BitCoin, Mastercard, SEPA, Visa, ACH и SWIFT, преобразуются в анонимные электронные деньги в той же валюте. Пользователь может передавать электронные деньги продавцам, которые затем могут на точке обмена поменять их обратно в реальные деньги, представленные традиционными системами платежей. Все транзакции в GNU Taler защищены с использованием современных криптографических алгоритмов, позволяющих сохранить достоверность даже при утечке приватных ключей клиентов, продавцов и точек обмена. Формат БД предоставляет возможность верификации всех совершённых транзакций и подтверждения их непротиворечивости. Подтверждением платежа для продавцов является криптографическое доказательство перевода в рамках заключённого с клиентом контракта и криптографически подписанное подтверждение о наличии средств на точке обмена. В состав GNU Taler входят набор базовых компонентов, предоставляющих логику для работы банка, точки обмена, торговой площадки, кошелька и аудитора. Финансирование разработки осуществляется на гранты Еврокомиссии, Государственного секретариата Швейцарии по образованию и Государственного секретариата Швейцарии по исследованиям и инновациям (SERI). В рамках проекта NGI TALER ведётся работа по созданию на базе GNU Taler продукта, готового для применения в Евросоюзе. Основные изменения:

| ||

|

Обсуждение (101 +19) |

Тип: Программы |

| ||

| · | 07.06 | Уязвимость в PHP, позволяющая выполнить код при работе в режиме CGI (64 +14 ↻) |

|

В PHP выявлена уязвимость (CVE-2024-4577), позволяющая добиться выполнения своего кода на сервере или просмотра исходного кода PHP-скрипта в случае использования PHP в режиме CGI на платформе Windows (конфигурации с mod_php, php-fpm и FastCGI уязвимости не подвержены). Проблема устранена в выпусках PHP 8.3.8, 8.2.20 и 8.1.29.

Уязвимость является частным случаем исправленной в 2012 году проблемы CVE-2012-1823, добавленной для которой защиты оказалось недостаточно для блокирования атаки на платформе Windows. Метод атаки сводится к возможности подстановки аргумента командной строки при запуске интерпретатора PHP через манипуляцию с параметрами запроса к PHP-скрипту. В старой уязвимости CVE-2012-1823 для эксплуатации достаточно было указать опции командной строки вместо параметров запроса, например, "http://localhost/index.php?-s" для показа исходного кода скрипта. Новая уязвимость основывается на том, что платформа Windows обеспечивает автоматическое преобразование символов, что позволяет для обхода ранее добавленной защиты указывать символы, присутствующие в некоторых кодировках и заменяемые на символ "-" (например, короткий дефис с шестнадцатеричным кодом "AD" заменяется на обычный дефис с кодом "2D", т.е. для атаки можно использовать запрос вида http://localhost/index.php?%ads). Уязвимость подтверждена в конфигурациях с локалями для традиционного китайского (cp950), упрощённого китайского (cp936) и японского (cp932) языков, но не исключено её проявление и с другими локалями. Проблема проявляется в конфигурации по умолчанию в наборе XAMPP (Apache + MariaDB + PHP + Perl), а также в любых конфигурациях Apache, в которых php-cgi выставлен в качестве обработчика CGI-скриптов при помощи настройки 'Action cgi-script "/cgi-bin/php-cgi.exe"' или 'Action application/x-httpd-php-cgi "/php-cgi/php-cgi.exe"', или при непосредственном размещении интерпретатора php в "/cgi-bin" и любых других каталогах, в которых разрешено выполнение CGI-скриптов через директиву ScriptAlias. Кроме того в обновлениях PHP 8.3.8, 8.2.20 и 8.1.29 устранены ещё три уязвимости:

Дополнение: Опубликован пример эксплоита для запуска своего PHP-кода на сервере, для выполнения которого применяется набор параметров "-d allow_url_include=1 -d auto_prepend_file=php://input" и передача кода скрипта в теле POST-запроса:

POST /test.php?%ADd+allow_url_include%3d1+%ADd+auto_prepend_file%3dphp://input HTTP/1.1

Host: {{host}}

User-Agent: curl/8.3.0

Accept: */*

Content-Length: 23

Content-Type: application/x-www-form-urlencoded

Connection: keep-alive

<?php

phpinfo();

?>

| ||

|

Обсуждение (64 +14 ↻) |

Тип: Проблемы безопасности |

| ||

| · | 07.06 | В OpenSSH добавлена встроенная защита от атак по подбору паролей (98 +30) |

|

В кодовую базу OpenSSH добавлена встроенная защита от автоматизированных атак по подбору паролей, в ходе которых боты пытаются угадать пароль пользователя, перебирая различные типовые комбинации. Для блокирования подобных атак в файл конфигурации sshd_config добавлен параметр PerSourcePenalties, позволяющий определить порог блокировки, срабатывающий при большом числе неудачных попыток соединений с одного IP-адреса. Новый механизм защиты войдёт в состав следующего выпуска OpenSSH и будет включён по умолчанию в OpenBSD 7.6.

При включении защиты процесс sshd начинает отслеживать статус завершения дочерних процессов, определяя ситуации когда не прошла аутентификация или когда процесс был аварийно завершён из-за сбоя. Большая интенсивность сбоев при аутентификации свидетельствует о попытках подбора паролей, а аварийное завершение может указывать на попытки эксплуатации уязвимостей в sshd. Через параметр PerSourcePenalties задаётся минимальный порог аномальных событий, после превышения которого IP-адрес, для которого зафиксирована подозрительная активность, будет заблокирован. При помощи параметра PerSourceNetBlockSize дополнительно можно определить маску подсети для блокирования всей подсети, к которой принадлежит проблемный IP. Для отключения срабатывания блокировки для отдельных подсетей предложен параметр PerSourcePenaltyExemptList, который может оказаться полезным в ситуациях, приводящих к ложным срабатываниям, например, когда к SSH-серверу осуществляются обращения из крупной сети, запросы разных пользователей из которой приходят с одинаковых IP из-за использования транслятора адресов или прокси.

| ||

|

Обсуждение (98 +30) |

Тип: К сведению |

| ||

| · | 07.06 | Доступен инструмент для анонимизации баз данных nxs-data-anonymizer 1.6.0 (12 +2) |

|

Опубликован nxs-data-anonymizer 1.6.0 - инструмент для анонимизации дампа баз данных PostgreSQL и MySQL/MariaDB/Percona. Инструмент написан на языке Go и выпускается под лицензией Apache License 2.0.

Утилита поддерживает анонимизацию данных на основе шаблонов и функций библиотеки Sprig. Nxs-data-anonymizer можно использовать через неименованные каналы (pipe) в командной строке для перенаправления дампа из исходной БД непосредственно в целевую БД с необходимыми преобразованиями. Есть возможность работать со значениями "null" через функцию в фильтрах. Реализована команда -l/--log-format, позволяющая выбрать формат логирования (json или plain). Процесс анонимизации может быть индексирован - через указанные промежутки выводятся данные о прогрессе выполнения операции. Благодаря внешним командам через добавление в значение столбца "type: command" можно задавать значение полей. В новой версии добавлена функция, позволяющая активировать режим безопасной работы nxs-data-anonymizer, при котором все явно не описанные данные будут исключены из результирующего дампа. В зависимости от типа сущностей в настройках безопасности инструмент анонимизирует столбцы для таблиц с правилами, описанными в разделе filters. Если таблица не содержит никаких правил, данные все равно будут в безопасности, так как анонимайзер не включит их в результирующий дамп. Оригинальная информация в колонках появится в выводе только в том случае, если в security.exceptions.tables будет указано имя таблицы. Таким образом, динамично развивающиеся проекты с часто изменяемой структурой БД будут защищены даже в случае, если разработчик забудет скорректировать файл конфигурации анонимайзера.

| ||

| Следующая страница (раньше) >> | ||